- Конфиденциальность под надежными гарантиями: Обеспечение цифровой безопасности

- Зашифрованное хранение для максимальной защиты

- Мониторинг несанкционированного доступа

- Выбор правильного шифрования: Какой метод подходит для ваших нужд?

- Безопасное управление паролями: Хранение и генерирование надежных паролей

- Создание сложных и уникальных паролей

- Безопасное хранение учетных данных

- Двухфакторная аутентификация: Добавление дополнительного уровня безопасности

- Резервное копирование данных: Предотвращение потери и обеспечение восстановления

- Типы резервного копирования

- Места резервного копирования

- Распознавание и предотвращение попыток фишинга

- Основные признаки попыток фишинга

- Шаги, чтобы не стать жертвой

- Безопасный обмен файлами: Защита данных при передаче

- Выбирайте безопасные сервисы обмена файлами

- Будьте осторожны с облачными хранилищами

Используйте шифрование для всех конфиденциальных записей. Без него несанкционированный доступ остается постоянной угрозой. Современные алгоритмы шифрования, такие как AES-256 и RSA-4096, обеспечивают надежную защиту от несанкционированного дешифрования. Всегда следите за тем, чтобы файлы, электронные письма и сообщения оставались зашифрованными как при хранении, так и при передаче.

Многофакторная аутентификация (MFA) обязательна. Один лишь пароль не гарантирует безопасности. Внедрение MFA, включая биометрию или аппаратные ключи, предотвращает несанкционированный вход в систему даже в случае утечки учетных данных. Отдайте предпочтение приложениям для аутентификации, а не SMS-кодам, поскольку последние уязвимы для перехвата.

Ограничьте доступ в зависимости от необходимости. Не все пользователи системы должны иметь полные права доступа. Используйте принцип наименьших привилегий (PoLP) для ограничения доступа, чтобы информацию могли получить только те, кому она действительно нужна. Регулярный аудит журналов доступа поможет обнаружить аномалии на ранней стадии.

Безопасные устройства хранения данных — обязательное условие. Если данные хранятся локально, необходимо использовать зашифрованные диски и аппаратные модули безопасности (HSM). Облачные хранилища требуют архитектуры нулевого доверия, гарантирующей, что даже поставщики услуг не смогут расшифровать конфиденциальные файлы.

Отслеживайте все действия в критически важных средах. Протоколирование и отслеживание в реальном времени доступа к файлам, их модификации и передачи позволяют обнаружить подозрительные действия на ранней стадии. Аномалии в шаблонах использования системы часто указывают на попытки вторжения до того, как будет нанесен серьезный ущерб.

Конфиденциальность под надежными гарантиями: Обеспечение цифровой безопасности

Включите многофакторную аутентификацию (MFA) на всех учетных записях, связанных с конфиденциальной информацией. Даже если пароль скомпрометирован, MFA предотвращает несанкционированный доступ, требуя второго шага проверки. Наиболее безопасные варианты включают аппаратные токены и биометрическую аутентификацию.

Зашифрованное хранение для максимальной защиты

Любые конфиденциальные данные должны быть зашифрованы перед хранением. При работе с рабочими документами аппаратный модуль безопасности (HSM) обеспечивает строгую защиту ключей шифрования. Для личных файлов используется полнодисковое шифрование с использованием надежной парольной фразы, предотвращающей несанкционированную дешифровку.

Мониторинг несанкционированного доступа

Журналы доступа необходимо регулярно просматривать. Автоматические оповещения о подозрительных попытках входа в систему позволяют мгновенно реагировать на попытки нарушить барьеры безопасности. При обнаружении необычной активности следует немедленно сменить учетные данные и усилить меры защиты.

Выбор правильного шифрования: Какой метод подходит для ваших нужд?

Для обеспечения оптимальной конфиденциальности и защиты информации выбор правильного метода шифрования имеет первостепенное значение. Вот ключевые факторы, которые следует учитывать:

- Симметричное шифрование — идеально подходит для быстрого шифрования больших объемов данных. В нем используется один ключ как для шифрования, так и для дешифрования. Подходит для внутренних коммуникаций или безопасного хранения в контролируемых средах.

- Асимметричное шифрование — более безопасно для онлайн-транзакций, поскольку использует пару ключей: открытый ключ для шифрования и закрытый ключ для дешифрования. Необходим для коммуникаций, требующих проверки и целостности, таких как электронная почта или финансовые обмены.

- Гибридное шифрование — сочетает в себе симметричное и асимметричное шифрование, балансируя между скоростью и безопасностью. Часто используется в современных системах, где производительность имеет решающее значение, но защита от потенциальных атак является приоритетом.

Каждый метод имеет свои преимущества в зависимости от контекста. Симметричное шифрование быстрее, а асимметричное обеспечивает более высокий уровень безопасности для внешних коммуникаций. Гибридные методы удовлетворяют потребность как в скорости, так и в надежной защите, что крайне важно в условиях эволюции угроз безопасности.

Рассматривайте эти методы шифрования в зависимости от уровня защиты, необходимого для данных, и сценария их использования — будь то внутренняя система компании или конфиденциальное внешнее взаимодействие.

Безопасное управление паролями: Хранение и генерирование надежных паролей

Используйте надежный менеджер паролей для безопасного хранения учетных данных. Эти инструменты шифруют конфиденциальные данные, обеспечивая их защиту от несанкционированного доступа. Менеджеры паролей также облегчают генерирование сложных случайных паролей, которые практически невозможно взломать. Убедитесь, что в менеджере паролей установлен надежный мастер-пароль, который служит ключом к разблокировке хранилища ваших паролей.

Создание сложных и уникальных паролей

Важно создавать длинные и сложные пароли. Надежный пароль должен включать комбинацию заглавных и строчных букв, цифр и специальных символов. Избегайте использования общих фраз или легко угадываемой информации, например имен, дней рождения или простых последовательностей. Отдайте предпочтение случайным строкам символов, сгенерированным менеджером паролей.

Безопасное хранение учетных данных

При хранении учетных данных убедитесь, что они сохраняются в безопасной, зашифрованной среде. Менеджеры паролей, если они настроены правильно, предлагают зашифрованные хранилища, которые защищают ваши пароли даже в случае взлома. Не храните пароли в обычных текстовых файлах и не записывайте их на бумаге, так как эти способы легко взломать.

По возможности включите многофакторную аутентификацию (MFA) для своих учетных записей. MFA добавляет дополнительный уровень защиты, требуя помимо пароля еще и вторую форму проверки, например код, отправленный на ваш телефон. Это снижает риск несанкционированного доступа, даже если пароль скомпрометирован.

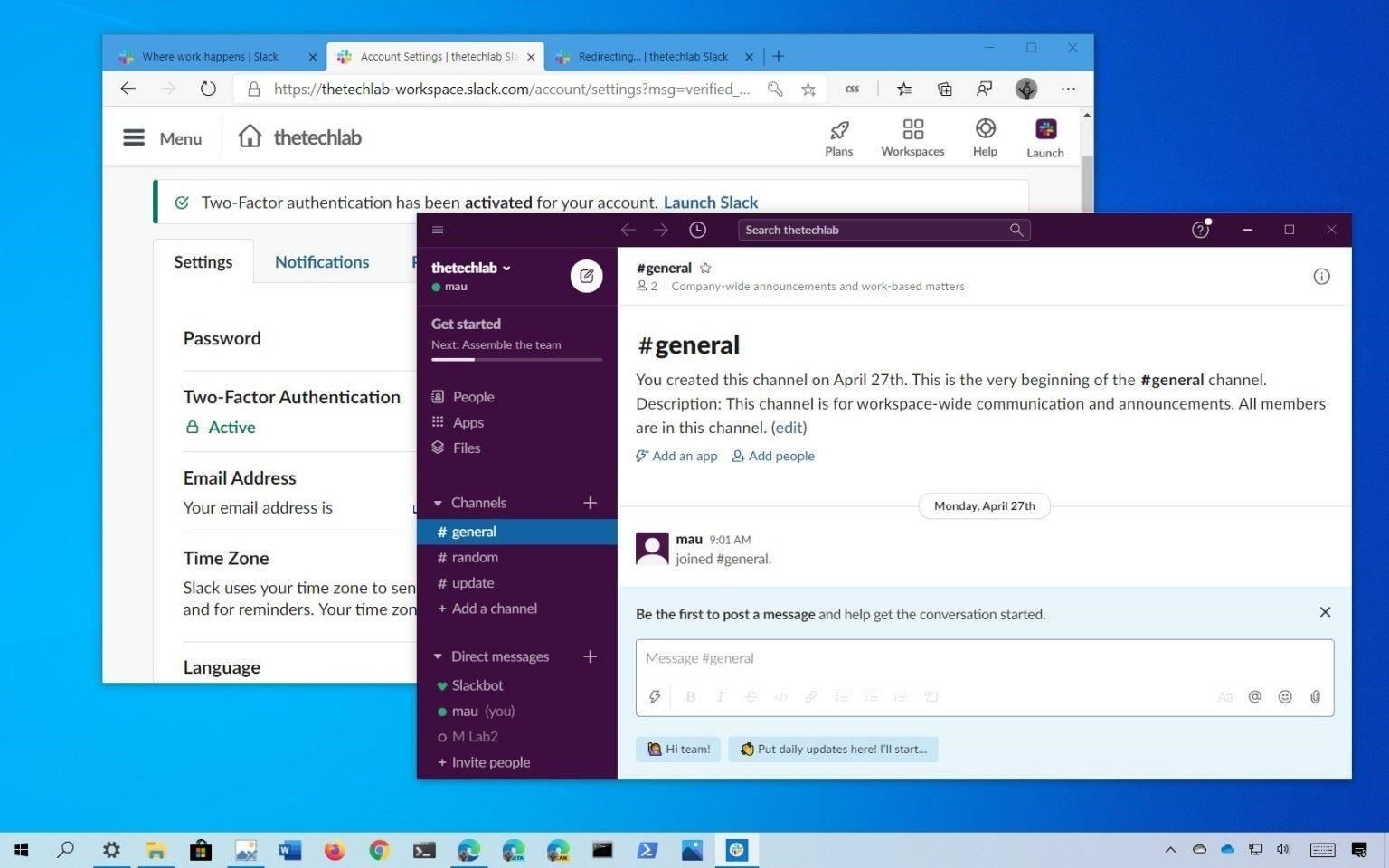

Двухфакторная аутентификация: Добавление дополнительного уровня безопасности

Включите двухфакторную аутентификацию (2FA) на всех учетных записях, которые ее поддерживают. Этот метод обеспечивает дополнительный уровень защиты, помимо простого пароля, гарантируя, что для доступа требуется как то, что вы знаете (пароль), так и то, что у вас есть (устройство или приложение для аутентификации). На практике это означает, что даже если ваш пароль скомпрометирован, несанкционированный доступ все равно будет заблокирован вторым фактором.

2FA работает путем отправки одноразового кода на ваше мобильное устройство или электронную почту, либо с помощью специализированного приложения, например Google Authenticator или Authy. Только после ввода этого кода вы сможете получить доступ к своей учетной записи. Таким образом, хакерам гораздо сложнее получить контроль над вашими учетными записями, поскольку для этого им потребуется доступ как к вашему паролю, так и ко второму фактору.

Активируйте 2FA в настройках безопасности ваших учетных записей. Важно выбирать методы, использующие безопасный канал связи, например SMS с шифрованием или приложение-аутентификатор, которое не использует ваш номер телефона.

В деловой среде, особенно для сотрудников, работающих с конфиденциальными данными компании, 2FA является обязательным условием. Дополнительный уровень безопасности помогает снизить риски при работе с конфиденциальной или служебной информацией. Убедитесь, что все члены команды понимают важность 2FA и следят за его использованием во всех учетных записях.

И наконец, будьте осторожны при использовании кодов резервного копирования или методов восстановления. Убедитесь, что они надежно хранятся, так как при небрежном обращении они могут послужить черным ходом для потенциальных угроз.

Резервное копирование данных: Предотвращение потери и обеспечение восстановления

Регулярное резервное копирование файлов очень важно для поддержания непрерывности бизнеса. Если что-то пойдет не так, наличие плана восстановления — единственный способ защитить целостность важной информации. Система резервного копирования должна быть надежной и обеспечивать возможность восстановления файлов в случае любого инцидента или сбоя.

Типы резервного копирования

Существует несколько методов резервного копирования данных. Наиболее распространенные типы включают:

- Полное резервное копирование: Полная копия всех ваших файлов, гарантирующая, что все данные будут сохранены. Рекомендуется для малого бизнеса или для данных высокой ценности, когда время восстановления имеет значение.

- Инкрементное резервное копирование: Сохраняются только те данные, которые изменились с момента последнего резервного копирования. Это более эффективно, но восстановление может занять больше времени.

- Дифференциальное резервное копирование: Аналогично инкрементальному, но сохраняет все изменения, произошедшие с момента последнего полного резервного копирования. Оно обеспечивает более быстрое восстановление по сравнению с инкрементным резервным копированием.

Места резервного копирования

Чтобы снизить риски, данные следует хранить в разных местах. Сочетание хранения на объекте и за его пределами — идеальный вариант для обеспечения постоянной защиты данных.

- Облачное хранилище: Этот вариант обеспечивает автоматическое резервное копирование и легкий доступ к данным из любого места, где есть подключение к Интернету.

- Внешние накопители: Физические устройства, такие как жесткие диски или сетевые хранилища (NAS), обеспечивают дополнительную защиту от потери данных, но требуют регулярного ручного процесса резервного копирования.

Очень важно регулярно проверять целостность резервных копий. Наличие резервной копии не гарантирует восстановления. Регулярное тестирование гарантирует, что в случае необходимости процесс восстановления пройдет гладко.

Распознавание и предотвращение попыток фишинга

Если в электронном письме или сообщении вас призывают к срочным действиям или угрожают последствиями за игнорирование, отнеситесь к этому с подозрением. Фишинговые атаки часто играют на эмоциях, таких как страх или жадность, чтобы манипулировать пользователями. Внимательно изучите адрес электронной почты отправителя: если он кажется незнакомым или слегка измененным, скорее всего, это мошенничество. Проверьте легитимность любого подозрительного письма или сообщения, связавшись с организацией напрямую по доверенным каналам.

Основные признаки попыток фишинга

Шаги, чтобы не стать жертвой

Проверяйте URL-адреса перед нажатием. Даже если ссылка выглядит законной, она может вести на вредоносный сайт. Для дополнительной безопасности используйте многофакторную аутентификацию, которая защитит вас, даже если ваши учетные данные будут скомпрометированы. Если письмо кажется подозрительным, не открывайте вложения и не загружайте файлы, так как они могут содержать вредоносное ПО.

Безопасный обмен файлами: Защита данных при передаче

При обмене файлами в Интернете используйте протоколы шифрования, такие как SSL/TLS. Эти протоколы гарантируют, что неавторизованные лица не смогут получить доступ к содержимому во время передачи, даже если передача будет перехвачена. Убедитесь, что платформа, которую вы используете для обмена файлами, обеспечивает сквозное шифрование.

Выбирайте безопасные сервисы обмена файлами

Не все файлообменные платформы обеспечивают одинаковый уровень безопасности. Всегда выбирайте сервисы, которые специализируются на конфиденциальности и безопасности. Такие сервисы часто оснащены такими функциями, как защита паролем, шифрование во время транспортировки и даже даты истечения срока действия общих ссылок, что добавляет дополнительный уровень контроля над тем, кто может получить доступ к информации.

Будьте осторожны с облачными хранилищами

Несмотря на удобство облачных сервисов, они могут быть уязвимы без надлежащих мер защиты. Избегайте хранения особо важной информации на платформах без шифрования. Кроме того, всегда включайте многофакторную аутентификацию в своем облачном аккаунте, чтобы обеспечить дополнительную защиту от несанкционированного доступа.